Среди пользователей Интернета растет спрос на анонимность и безопасность соединения. Популярным программным решением служит технология VPN, настроить которую можно без дополнительной аппаратной поддержки.

Принципы работы VPN

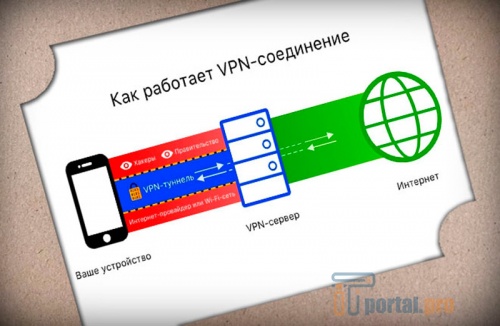

VPN – это сокращение определения Virtual Private Network, дающего базовое представление о технологии. Виртуальная частная сеть защищает данные, образуя у существующей сети туннель (отдельное обычно шифрованное соединение) для их передачи между устройством и пунктом назначения информации. Промежуточным узлом этой схемы маршрутизации трафика будет VPN-сервер, через который проходит интернет-серфинг. Кроме простых юзеров эта технология популярна в среде банков, коммерческих организаций. Через нее подключаются к удаленной работе.

VPN-туннель от пользователя к серверу не учитывает ограничения сети, раздающей интернет на клиентское устройство. Эта технология отличается от подключения через прокси-сервер защитой данных путем шифрования на всех этапах их передачи. Идущий по такому туннелю трафик становится недоступен для остальных устройств локальной сети пользователя. Его шифрование рекомендовано при работе с публичными сетями Wifi, доступ к которым часто получают злоумышленники.

VPN-сервер пропускает серфинг интернета с привязкой к своему расположению и IP-адресу. Это маскирует подключенного к нему пользователя, давая обходить геополитические или корпоративные запреты, получать доступ к любому потоковому контенту, региональным акциям и скидкам.

Безопасность работы через шифрованное соединение зависит от обслуживающего его сервера. Доступные по аренде VPN часто имеют опцию отключения трекеров, отслеживающих активность пользователей. Среди назначений этих программных и аппаратных средств наблюдения персонализация рекламы, ведение статистики посещений, их характеристики соответствуют критериям шпионского ПО. Блокирование трекеров также опция по умолчанию многих программных VPN, программная оболочка которых дает настроить туннелирование без изучения сетевой конфигурации и терминологии.

Какие существуют типы VPN

Тип туннельного подключения определяет нужды пользователя. VPN часто упоминают как средство безопасного интернет-серфинга, однако эта технология также помогает организовать локальную сеть или управлять доступом к ней. Иногда ее единственное назначение – обход блокировок. Типы настроек и программные средства VPN преимущественно включают шифрование данных, при ненадобности же защиты выбирают менее безопасный вариант.

Безопасное или «сквозное» подключение можно настроить средствами ОС, установив приложение, также передающее все данные через тоннель, либо добавив дополнение для отдельного браузера. Статья описывает некоторые из популярных VPN, изучение особенностей которых облегчит выбор подходящего туннельного подключения.

PPTP VPN

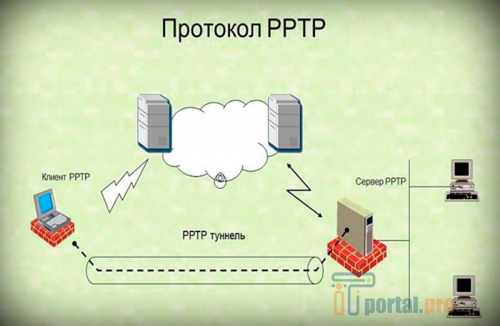

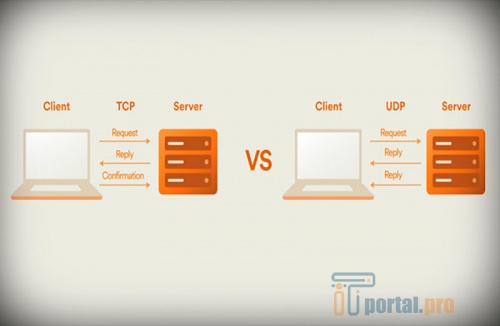

Наиболее распространенный тип VPN – туннельный протокол PPTP (Point-to-Point Tunneling Protocol). Он функционирует по схеме точка-точка и предназначен для обычных незащищенных сетей, предоставляя доступ к серверу по паролю. Передачу данных по туннелю PPTP обслуживает отдельное соединение сетевого протокола TCP.

Site-to-Site VPN

Для связи двух отдельных сетей чаще применяют туннель типа узел-узел или роутер-роутер. Он формируется между 2 маршрутизаторами. Любое устройство одной из сетей может получить доступ к другой сети через связь этих роутеров. Хотя Site-to-Site VPN позволяет настроить персональное выделенное соединение, его легче и практичней использовать для соединения серверов. Подобные сетевые мосты также применяют для туннелей между сегментами частной сети.

L2TP VPN

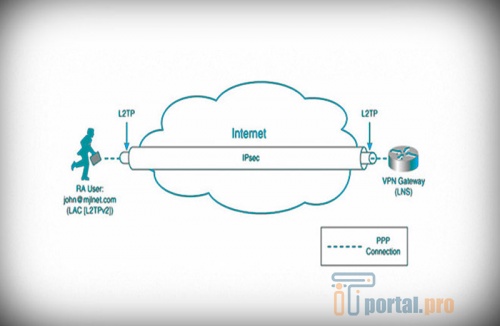

L2TP – усовершенствованный безопасный вариант PPTP. Его работу характеризуют как «Протокол туннелирования 2-го уровня» сетевой модели OSI (по настоящему же его уровень 5-й –сеансовый), на что указывает цифра 2 из аббревиатуры его названия.

Одно из главных отличий от PPTP – отправка и получение данных по этому VPN типа точка-точка не предусматривает шифрования. Оно выполняется набором протоколов безопасности IPsec, функционирующим поверх передачи в IP-сетях. Это шифрование действует по продвинутым алгоритмам Triple DES или AES и служит прежде всего для защиты VPN соединений.

Преимущества L2TP также включают надежность, возможность туннелирования сетей X.25, Frame Relay и ATM. Шифрованию IPsec подвергается даже процесс авторизации. Firewall может не пропускать L2TP. Тогда для работы туннеля потребуется разрешить соответствующий порт в настройках брандмауэра.

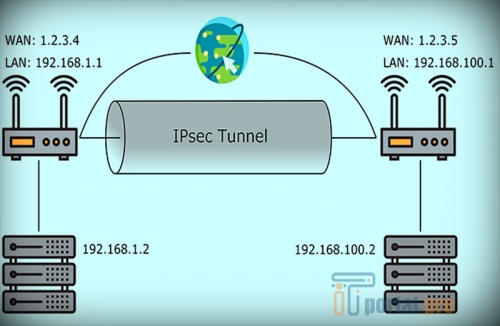

IPsec

Данный способ сделать соединение безопасным можно назвать туннелированием, однако возведение виртуальных сетей не главная его функция. Набор протоколов Cisco IPsec позволяет шифровать данные, обмен которыми идет через внешние подключения связанных им устройств, сохраняя подлинность пакетов. Его чаще используют как дополнение к другим видам VPN. IPsec можно гибко настроить в соответствии с типом туннелирования и нуждами пользователя.

Это средство доступно с любым роутером, может работать в 2 режимах – туннельном либо транспортном. Первый подвергает шифровке весь трафик. Второй только содержимое передаваемых пакетов.

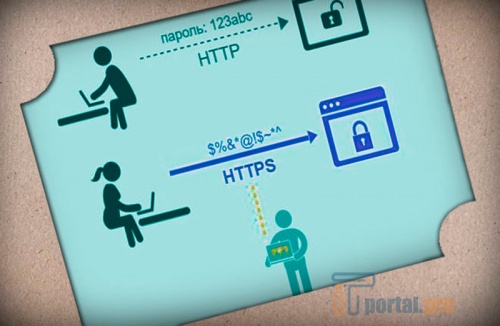

SSL and TLS

SSL/TLS работают на транспортном и прикладном уровнях сетевой модели OSI, тогда как VPN обычно использует сеансовый и канальный (2-й). SSL служит для защиты сокетов – программных интерфейсов обмена данными, представляющими собой IP адрес устройства и номер системного порта приложения, выделенного для него системой. Более поздняя модификация протокола называется TLS, она предназначена для шифрования пакетов на транспортном уровне передачи по сети.

Эти средства защиты выступают альтернативой VPN, дающему полноценный доступ к ресурсам удаленной сети. Хотя SSL/TLS также обеспечивает криптографическую защиту передаваемых данных, данный протокол позволяет подключиться к отдельным приложениям хоста без полного перенаправления трафика. Это повышает безопасность сеанса, так как при взломе передачи злоумышленник получит только доступ к указанному приложению, а не ко всей удаленной сети.

Если программа на стороне хоста позволяет несанкционированно настроить устройство или его локальную сеть, то нежелательные изменения можно предотвратить назначением со стороны сервера уровней доступа к этому ПО. Протокол SSL/TLS, передающий данные между, как правило, браузером пользователя и целевым приложением сервера, имеет идентичные настройки доступа, что упрощает процесс выделения прав для пользователей.

Это средство защиты актуально для различных видов деятельности, среди них торговля по интернету. Большинство нынешних приложений для веб-серфинга включают опцию работы через TSL/SSL. К примеру, с его защитой связан переход с HTTP на HTTPS при написании имен сайтов в адресной строке браузера.

MPLS

Многопротокольная коммутация пакетов с использованием меток позволяет осуществлять передачу данных между сетевыми узлами без учета среды обмена и используемого протокола. Таким образом, MPLS позволяет формировать независимые виртуальные маршруты трафика Site-to-Site. Пересылаемые пакеты получают маркировки с информацией адресата, по которым они проходят до пункта назначения по всем участкам туннеля без изучения их содержимого.

MPLS часто используют для создания локальных туннелей в пределах ресурсов одного провайдера. Этот вариант позволяет гибко настроить соединение, что повышает цену включающих его VPN-сервисов. MPLS также участвует в организации сетей IP, обеспечивает передачу данных по ним с использованием Ethernet-технологий.

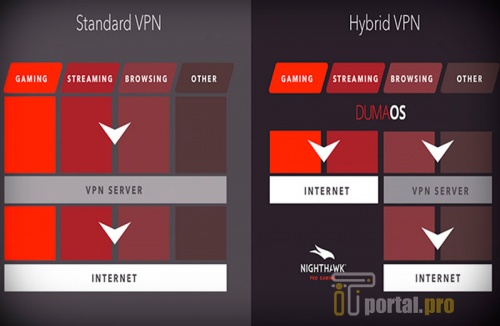

Hybrid

Один из часто встречающихся вариантов гибридного VPN это сети, работающие на IPsec и MPLS. Как правило, эти протоколы применяют для разных узлов, однако бывают и исключения.

Гибридные VPN дороже, так как с ними можно настроить соединение под любые нужды, что позволяет обойти аппаратные и программные ограничения. Среди преимуществ подобных оптимизаций, к примеру, называют возможность обмена данными в пределах отдельного участка туннеля по заданным пользователем установкам с сохранением передачи основного маршрута.

OpenVPN

Эта технология маршрутизации с открытым исходным кодом позволяет настроить VPN без изменений в конфигурации файрвола, антивируса и других средств защиты от внешних угроз. Они пропускают трафик OpenVPN-туннеля в обход сетевых экранов и механизма NAT, преобразующего IP этапов пути для пакетов, за счет инкапсуляции SSL/TLS.

Технология требует установки фирменного ПО, доступного для каждой из перечисленных ниже систем, за исключением MacOS, где его заменяют клиентом Tunnelblick.

Особенности OpenVPN:

- имеет режимы для протоколов TCP, UDP;

- может сжимать данные посредством алгоритма LZO;

- обеспечивает шифрование OpenSSL;

- позволяет настроить VPN типа PPTP или Site-to-site.

Настройка VPN соединения

Для установления защищенной связи вручную, понадобится получить от провайдера данные для сетевой авторизации, предварительно купив подходящий пакет. Это необязательно при использовании публичных серверов, а также VPN как приложений или дополнений для браузера, которые позволяют изменить маршрутизацию трафика посредством нескольких кликов. Среди подобного софта есть бесплатные приложения с возможностью улучшить качество соединения при покупке соответствующего плана. Данным авторизации от оператора обычно сопутствуют специфические инструкции по настройке VPN-подключения системными или фирменными средствами.

Конкретные способы настроить туннель обусловлены операционной системой пользователя или приложением, выбранным для защищенной маршрутизации трафика. Если большинство последних дистрибутивов Windows позволяют настроить подключение по во многом идентичным алгоритмам с незначительными отличиями, то способы настроить VPN для Linux, MacOS и телефонных ОС имеют заметные расхождения. Для работы же программных тоннелей понадобится лишь установленное соединение с интернетом, хотя конфигурацию некоторых из них можно так же гибко настроить. Последнее обычно доступно с платным пакетом.

Приведенные ниже инструкции описывают простейшие методы настроить маршрутизацию на компьютере, ноутбуке или смартфоне, позволяя открыть заблокированные ресурсы.

Установка VPN для ОС Windows

Средства для настройки защищенного соединения интегрированы в систему «Окна». Хотя знания и навыки обращения с сетевыми технологиями приветствуются при работе с VPN, обеспечить туннель для независимого безопасного трафика можно без досконального изучения вопроса. Достаточно строго придерживаться следующих рекомендаций. Далее будут рассмотрены способы настроить VPN соединение на Windows 10, 8, 11, XP и 7.

Если алгоритм действий у предшествующих десятому дистрибутивов примерно идентичен, имея небольшие различия среди названий пунктов, то у последних релизов он упрощается.

Подробное описание, как настроить VPN на примере Windows 7:

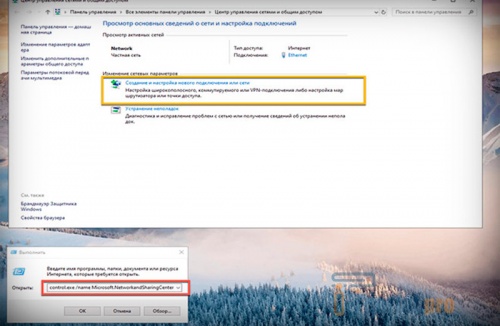

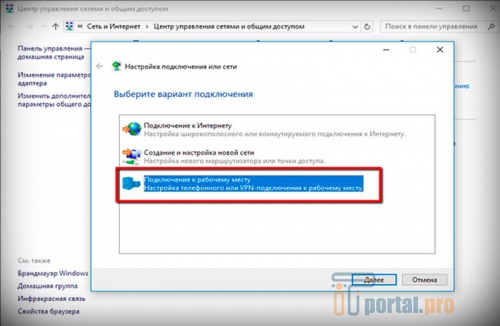

- Открыв «Центр управления сетями и общим доступом» кликом по значку сети (монитору) в трее, следует выбрать пункт о создании или настройке нового подключения/сети. Окно, где можно настроить новую сетевую конфигурацию, также доступно из «Панели управления» либо по следующей команде для поля «Выполнить»: control.exe /name Microsoft.NetworkandSharingCenter. Строку для ввода команды можно открыть нажатием клавиш Win +R. Пользователям же XP для начала понадобится перейти в «Мастер новых подключений», доступный из «Сетевых подключений». Они расположены в подпапке «Подключения к Интернету», пункта «Сеть», папки «Панель управления». Затем нажать «Далее».

- В окне с выбором варианта подключения нужно указать пункт для связи с рабочим местом.

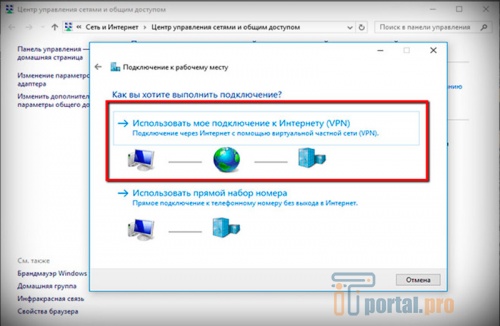

- Следующее меню позволяет настроить способ подключения к серверу. Для создания VPN подойдет пункт об использовании текущего интернет-соединения, через которое будет работать виртуальная частная сеть.

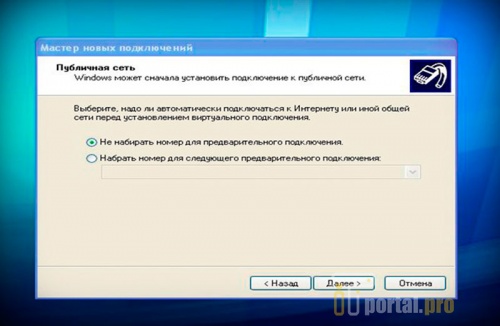

- Вариант с прямым набором номера предназначен для того, чтобы настроить туннель исключительно в рамках локальной сети. Это может быть актуально для коммерческих, любительских и закрытых сетей прочего назначения. Пользователям Windows XP после этого этапа потребуется указать имя провайдера и настроить установку соединения без предварительного вызова.

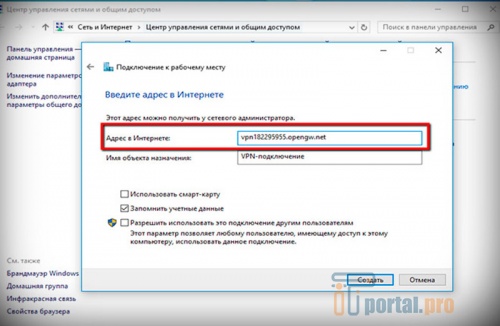

- После указания способа подключения можно вводить его предпочтительное название и адрес сервера.

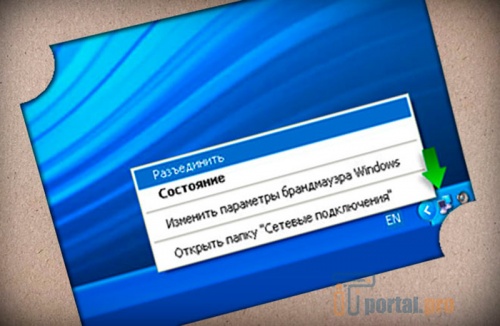

- На заключительном этапе потребуется ввести данные авторизации и попробовать подключиться. Процедура для XP сразу предлагает вынести ярлык подключения на рабочий стол для удобства. Его также можно будет найти в сетевых подключениях и трее, щелкнув по значку сети (монитора). Для пропуска трафика через туннель достаточно будет запустить VPN и подключиться. Чтобы восстановить обычную маршрутизацию данных, нужно нажать ПКМ по туннелю в трее или списке подключений, затем выбрать «Отключить» («Разъединить» для XP).

Для корректной работы VPN рекомендуется сразу настроить его конфигурацию. Это необязательно для Windows 10 и 11. Для XP же может понадобится указать особые IP и DNS провайдера при их предоставлении, открыв свойства протокола TCP/IP на вкладке «Сеть» параметров подключения.

Детальное описание как оптимально настроить новое соединение:

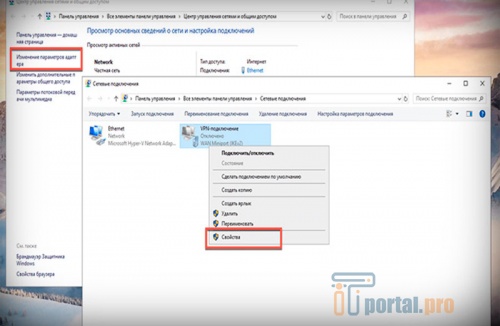

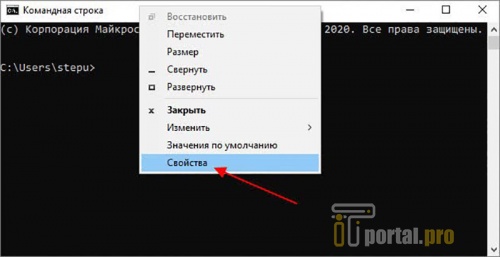

- Сначала перейти в «Свойства» подключения, вызвав их из контекстного меню его ярлыка или по соответствующей кнопке снизу окна авторизации. Новый VPN, как и прочие подключения, также можно найти на вкладке об изменении параметров адаптера, расположенной слева окна «Центра управления сетями и общим доступом». На панели управления XP открыть «Сетевые подключения».

- На вкладке «Общие» нужно оставить незаполненным поле о предварительном наборе номера для подключения. Аналогично следует поступить с полем о включении домена входа в Windows на странице свойств «Параметры».

- Приведенная инструкция подразумевает VPN типа точка-точка (PPTP) при отсутствии расхождений с инструкциями провайдера. Это можно настроить в разделе «Безопасность». Там же следует отметить CHAP (протокол аутентификации пароля) и MS-CHAP v2 (его новая версия).

- В разделе «Сеть» должен быть отмечен пункт TCP/IPv4. При работе с новейшим стандартом IP можно оставить галочку и для TCP/IPv6.

Чтобы удалить туннельное подключение нужно выбрать соответствующий пункт в его контекстном меню.

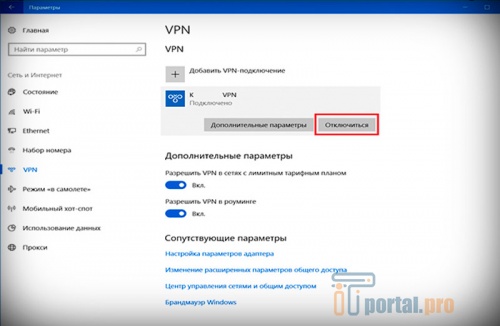

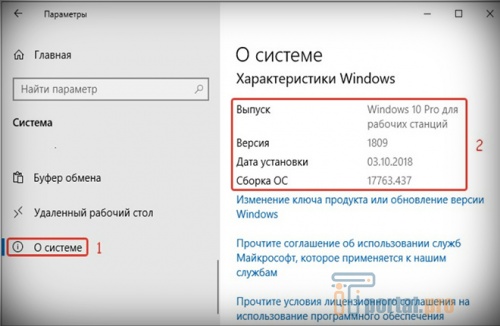

Настроить VPN на компьютере или ноутбуке с 11-й либо 10-й версией Windows можно по идентичному алгоритму, в новейшем дистрибутиве лишь незначительно изменились названия и расположение пунктов в окнах. Инструкция описывает последовательность для Windows 10. Для туннелирования потребуется:

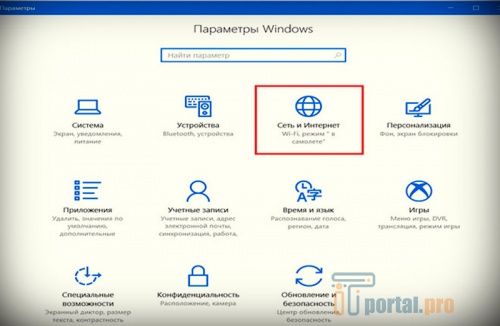

- Запустить «Параметры» (Settings), набрав их в поиске стартового меню «Пуск», и открыть раздел «Сеть и интернет» (Network & Internet).

- В следующем окне выбрать VPN, кликнуть по «Добавить VPN-подключение» в его правой части.

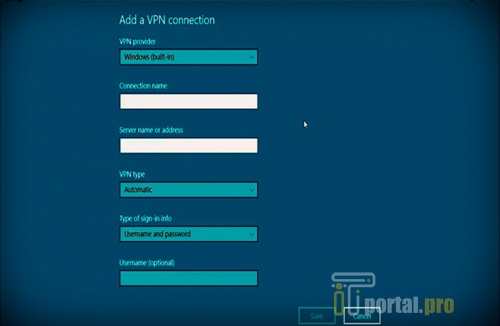

- Открывшееся меню позволит настроить конфигурацию туннеля. В поле провайдера указать Windows. Пункт «Имя подключения» определит его предпочтительное наименование. Поле Server name or address предназначено для ввода хостового имени (hostname) или IP-адреса сервера провайдера.

- В пункте «Тип VPN» можно настроить протокол туннелирования. При отсутствии расхождений с инструкциями оператора и надобности конкретной технологии для приведенных рекомендаций подойдут варианты «Автоматически», PPTP, L2TP.

- Внизу окна можно настроить тип авторизации. Обычно задают логин и пароль, если это не противоречит рекомендациям провайдера. Их самих указывать необязательно помимо случаев, когда провайдер выдает конкретные данные авторизации. Логин и пароль понадобится вводить при подключении, с их помощью можно ограничить доступ к туннелю с устройства.

- После нажатия «Сохранить» VPN с выбранными настройками появится в списке сетевых подключений и меню VPN раздела «Сеть и интернет». Подключиться, отключиться или удалить его можно там же, кликнув по соответствующей кнопке рядом.

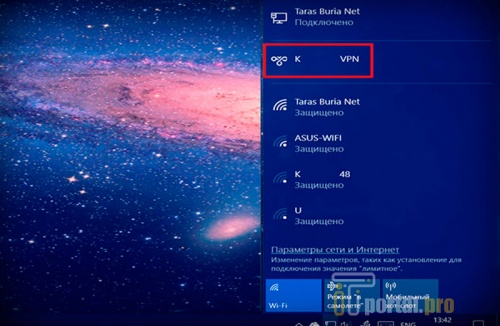

- Включение/выключение туннелирования также доступно по щелчку на пункте VPN списка, открывающегося при нажатии на значок сети панели задач.

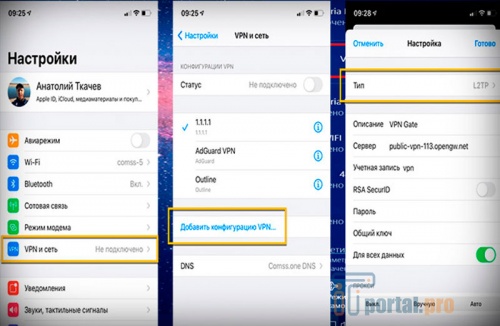

Как настроить VPN на iPhone

Ресурсы мобильной ОС iOS, которая обеспечивает взаимодействие пользователя со смартфонами этой серии, тоже позволяют настроить туннелирование вручную. Инструкции, описывающие как настроить VPN на iPhone, подойдут и для iPad.

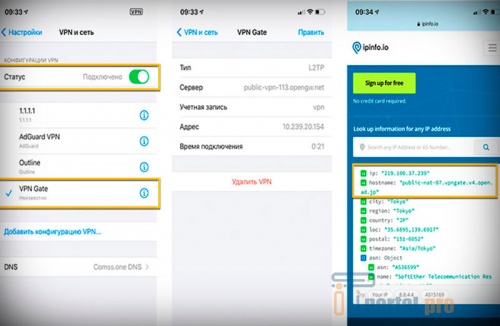

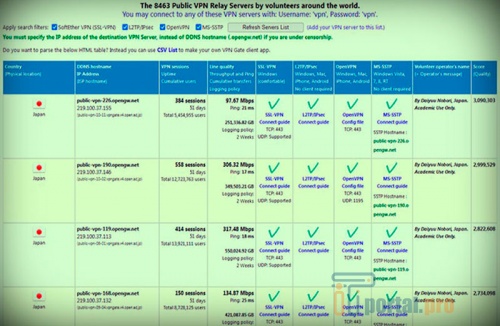

Пример процесса установки защищенного мобильного подключения к бесплатному публичному серверу проекта VPN Gate:

- Рабочий стол смартфонов с iOS включает меню «Настройки». Выбрав его, следует перейти на пункт VPN и тапнуть по ярлыку о добавлении конфигурации. Еще одним вариантом пути к ней может послужить идентичный маршрут через кнопку «Основные», расположенную также на главном экране.

- Поле «Тип» позволит настроить протокол туннелирования. Технология шифрования L2TP/IPsec подойдет для большинства случаев, если это не противоречит инструкциям провайдера.

- Выбрав протокол, в поле «Описание» следует указать предпочтительное название подключения.

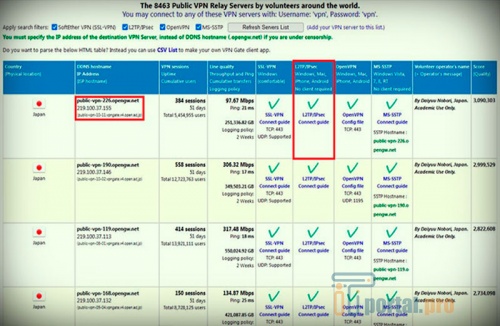

- В поле «Сервер» понадобится задать его имя или IP-адрес. При использовании списка открытых серверов сайта https://www.vpngate.net нужно подбирать помеченные зеленой галочкой в колонке с заголовком «L2TP/IPsec Windows, Mac, iPhone, Android, No client required». К примеру, имя сервера может иметь вид «public-vpn-123.opengw.net». Вместо hostname можно задать сопутствующий ему IP-адрес, что также позволяет обойти возможные геополитические ограничения серверных наименований. Имя сервера не меняется при смене его сетевого номера, однако может быть изменено владельцем устройства.

- Для хостов с VPN Gate в качестве общего ключа, пароля и учетной записи указывают «vpn». Значения этих полей для других провайдеров должны присутствовать в их инструкции. После задания данных авторизации можно тапнуть «Готово».

Как настроить интернет VPN на Андроид

Рекомендации, как настроить VPN на Android, описывают алгоритм действий, во многом схожий с последовательностью для устройств с iOS. Инструкция как настроить зашифрованную маршрутизацию трафика для Андроид слегка отличается расположением и названиями пунктов конфигурации. Как и в случае с iPhone, приведенные рекомендации могут иметь незначительные расхождения в построении параметров, обусловленные версией ОС.

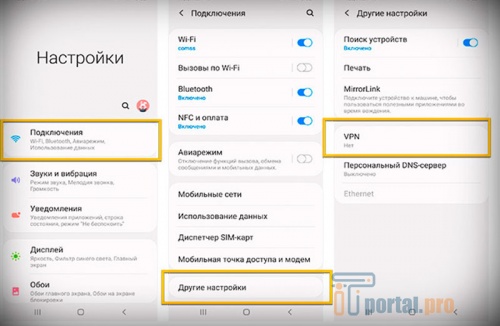

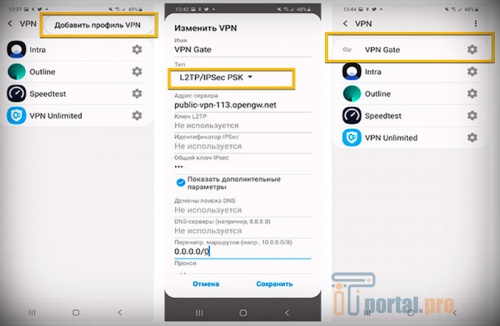

Подробное описание как настроить VPN на смартфоне, планшете и прочих девайсах с Android:

- Открыть меню настроек устройства и найти там пункт «Подключения».

- В этом меню перейти на «Другие настройки» или нажать «Еще», затем тапнуть по разделу VPN.

- На следующем этапе выбрать кнопку о добавлении профиля VPN либо нажать «+». Это откроет меню, где можно настроить конфигурацию маршрутизации.

- В поле имени указать предпочтительное наименование подключения, в типе задают его протокол. При отсутствии расхождений с рекомендациями оператора для большинства случаев подойдет L2TP/IPsec PSK.

- Введя hostname или IP-адрес сервера, потребуется задать данные авторизации. Для подключения к публичному серверу VPN Gate в качестве общего ключа PSK указывают «vpn». Если есть возможность открыть внизу этого меню дополнительные настройки, надо ввести «0.0.0.0/0» в поле перенаправления маршрутов. Все изменения нужно сохранить, тапнув по соответствующей кнопке. В этих настройках версий Android также встречается галочка о постоянной маршрутизации, что избавляет от надобности при каждом включении переходить по описанному пути.

Новый VPN появится в соответствующем меню описанных настроек смартфона (см. пункт 2). Для его запуска достаточно будет нажать по нему. При первом подключении понадобится указать логин и пароль, эквивалентные «vpn» в случае VPN Gate, затем сохранить учетные данные. По клику на активном соединении появится окошко с кнопкой «Разъединить», удалить же его можно из параметров по кнопке рядом.

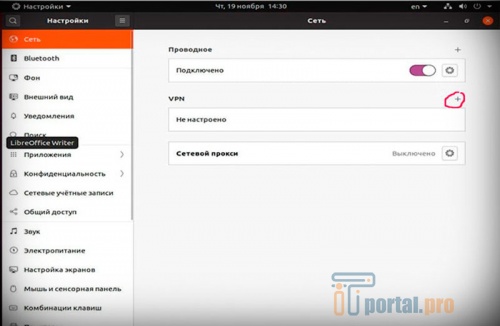

Как настроить VPN на Linux

Способы настроить защищенное соединение для Linux могут отличаться из-за дистрибутива, его версии и рабочей среды, однако имеют общие принципы. Далее рассмотрена последовательность для Ubuntu с интерфейсом Cinnamon. Благодаря схожему содержанию она поможет настроить туннелирование в других Linux-дистрибутивах и графических оболочках.

Пошаговая инструкция как настроить зашифрованную ретрансляцию трафика на компьютере или ноутбуке с Linux:

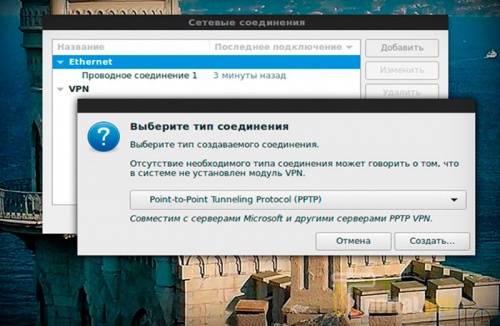

- VPN можно сконфигурировать в разделе «Сетевых соединений», который доступен в «Параметрах» меню «Система». В соответствующем участке окна потребуется нажать «+» или «Добавить».

- Открывшаяся конфигурация маршрутизации трафика позволяет выбрать протокол.

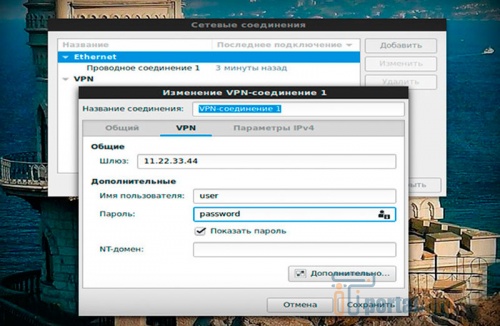

- В следующем окне можно указать предпочтительное имя подключения, IP-адрес сервера, данные авторизации.

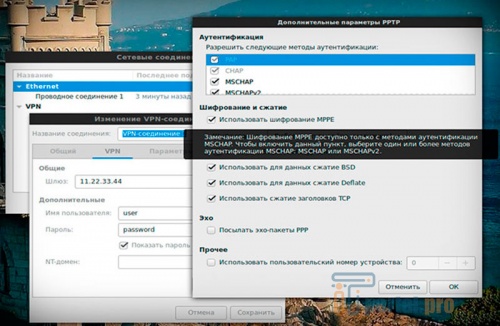

- В дополнительных настройках можно определить параметры шифрования, сжатия, прочие опции.

- Их следует выбирать в соответствии с конфигурацией сервера, расхождения с которой может помешать подключению.

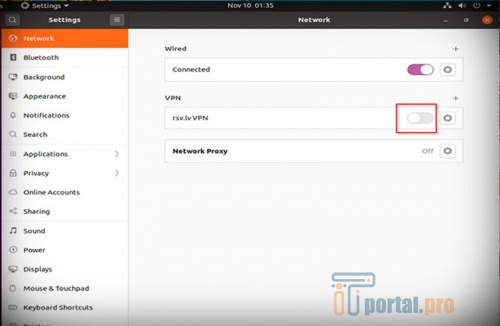

Запустить либо остановить зашифрованный обмен данными можно, передвинув флажок в соответствующем разделе настроек сети.

Чтобы быстро выбрать подключение или внести изменения в настройки сети можно воспользоваться ее значком вверху справа основного экрана графической оболочки. Эта опция доступна в большинстве интерфейсов Linux.

Удалить подключение можно из параметров «Сетевых соединений» (см. начало инструкции). Для этого потребуется перейти в его настройки по значку шестеренки. Если эти параметры откроются в отдельном окне, VPN понадобится выделить, затем нажать соответствующую кнопку или «-».

Как настроить VPN на macOS

Эта ОС компании Apple, как и Linux, относится к Unix-подобным системам. В связи с этим алгоритм, позволяющий настроить ретрансляцию трафика, имеет схожие этапы с приведенной выше последовательностью. В качестве примера описана инструкция подключения к одному из публичных серверов проекта VPN Gate.

Приведенное описание позволит настроить туннелирование на компьютере или ноутбуке Macintosh:

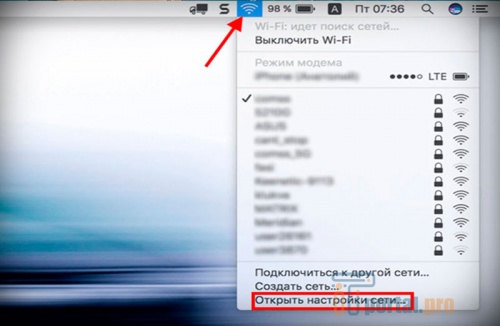

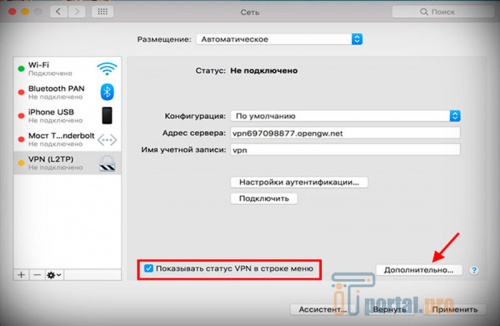

- Чтобы создать VPN-подключение потребуется открыть сетевую конфигурацию системы. Для этого понадобится запустить меню System Preferences, затем проследовать в раздел Network. Также открыть настройки сети можно из соответствующего пункта контекстного меню значка сети в верхней части экрана macOS.

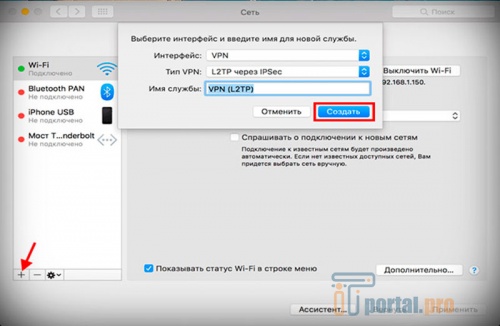

- В списке слева будут отображены существующие подключения. Чтобы настроить новое потребуется нажать «+» внизу.

- В открывшемся окне можно выбрать тип подключения – VPN, протокол передачи данных и предпочтительное имя соединения.

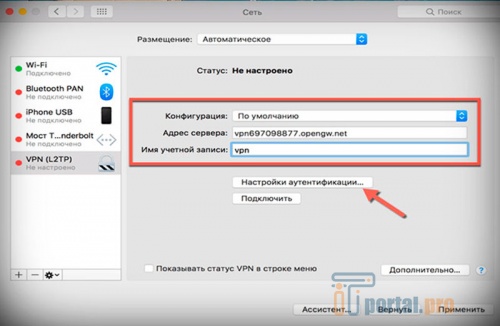

- После нажатия кнопки «Создать» канал связи появится в списке слева. При его выделении в основной части окна отобразятся поля для указания серверных имени или IP-адреса, аккаунта пользователя. Пароль с общим ключом можно будет задать в «Настройках аутентификации».

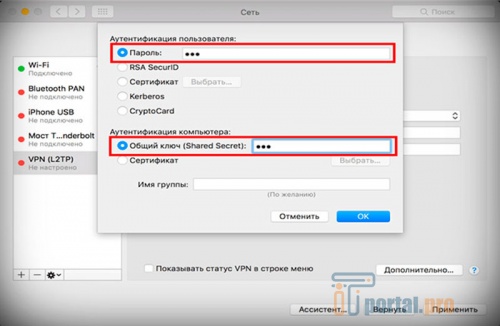

а. В случае с VPN Gate «vpn» понадобится указать для каждого из полей авторизации. - Нажав «ОК», рекомендуется отметить в предыдущем меню пункт «Показывать статус VPN в строке меню». После этого следует открыть подробную конфигурацию посредством кнопки «Дополнительно».

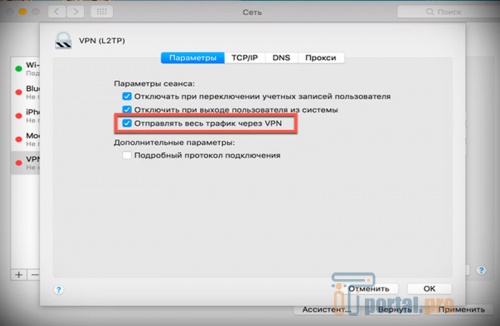

- Следующее меню позволяет гибко настроить VPN. Понадобится отметить его пункт о пропуске всех данных через VPN, затем нажать «ОК» в этом и «Применить» в предыдущем окне «Сеть» (Network).

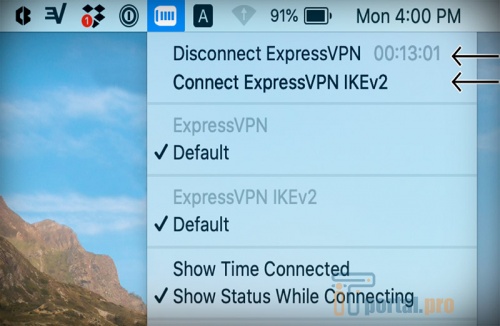

- В нем же можно удалить подключение, кликнув по кнопке «-». Включать/выключать перенаправление трафика можно будет через значок VPN в верхней строке меню MacOS.

Чтобы отобразить данные о маршрутизации применяют следующие команды:

- ifconfig ppp0;

- netstat -rn | grep ppp0.

Для назначения PPP-подключениям маски сети по умолчанию подойдут команды:

- # cat /etc/ppp/options;

- netmask 255.255.0.0.

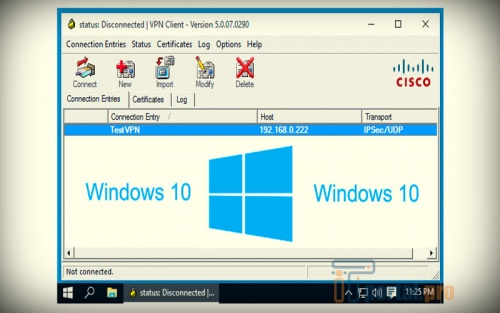

Как настроить Cisco VPN

Компания Cisco один из лидирующих на мировом рынке изготовителей сетевой аппаратуры, также она выпускает специализированное программное обеспечение. Простое приложение Cisco VPN Client позволяет настроить безопасное перенаправление трафика, может применяться для построения корпоративных сетей. Программа обладает интегрированным файрволом и ассортиментом протоколов туннелирования.

Среди них:

- L2TP/IPSec;

- PPTP;

- IPSec/UDP;

- SCEP;

- IPSec/TCP;

- L2TP;

- IPSec ESP;

- NAT Traversal IPSec.

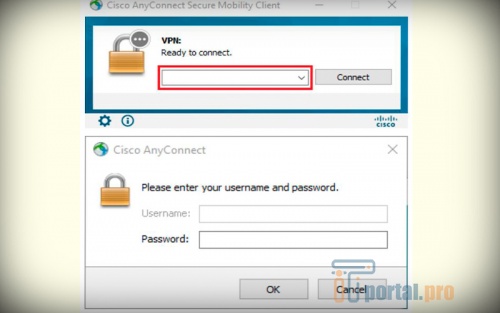

В числе прочих преимуществ Cisco VPN Client называют возможность подключения к его сети с любого девайса, ее подробный мониторинг, доступность и удобство использования. Актуальная версия программы вкратце зовется AnyConnect, аббревиатура виртуальной частной сети исчезла из полного названия. Приложение Cisco VPN Client работало в различных выпусках Windows, однако его поддержку прекратили в 2011 г.

Современный Cisco AnyConnect Secure Mobility Client безопаснее, предоставляет больше технических возможностей, позволяет использовать поздние дистрибутивы «Окон», а также имеет фирменные аналоги для мобильных и Unix-подобных ОС.

Описание ниже позволит установить и настроить в Windows подключение Cisco VPN Client и AnyConnect Secure Mobility Client, на этапы процесса можно ориентироваться при изменениях в конфигурации других систем. Интуитивно простая инсталляция программы в ОС от Microsoft имеет свои особенности. Если версия операционной системы включает фирменный магазин приложений (Windows Store или Microsoft store), то AnyConnect можно найти и настроить установку через него.

Владельцы мобильных устройств могут воспользоваться Google Play Market, Apple AppStore.

При использовании более ранних версий Windows программу надо будет скачать вручную с официального сайта либо прочих доверенных ресурсов, где также можно встретить старый Cisco VPN Client.

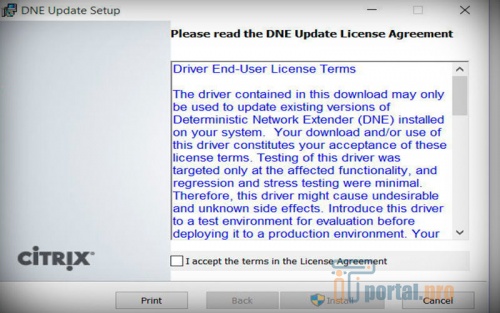

Все действия установки в Windows необходимо выполнять с правами администратора, при запуске установочных файлов msi учитывать разрядность ОС. AnyConnect, как и его предшественник, обычно требует предварительно настроить протоколы «Окон», расширив их ассортимент посредством инсталляции утилиты DNE Citrix (Deterministic Network Extender). Ее альтернатива – Sonic VPN.

Все утилиты рекомендуется качать с официальных ресурсов. Для корректной установки DNE может понадобится приостановить сторонние средства безопасности, владельцам Windows 10 не стоит беспокоиться из-за оповещений антируткита. На компьютерах с 7-й версией системы дополнительно потребуется настроить системный реестр:

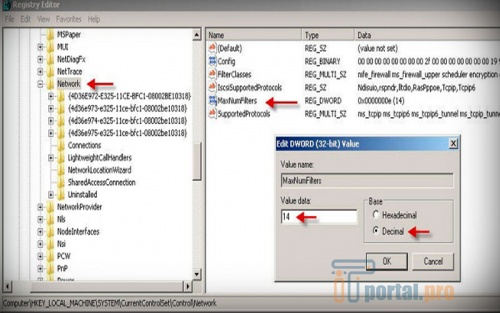

- В поиске стартового меню «Пуск» прописать regedit, запустить этот редактор и перейти в древовидном каталоге слева по следующему пути: HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Network.

- В правой половине окна настроить параметр MaxNumFilters, кликнув по нему мышкой 2 раза и присвоив ему десятичное значение 14. Для применения изменений компьютер или ноутбук перезагрузить, что также требуется после установки программы.

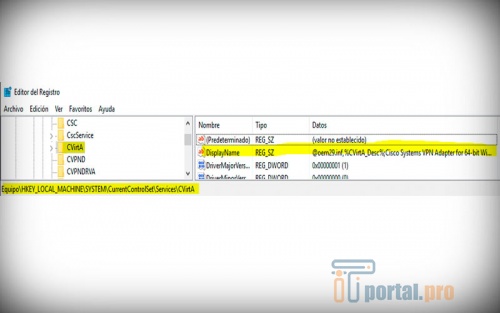

Инсталляция DNE также может помочь при ошибках программы на устройстве с Windows 10. Еще одно распространенное средство изменения имени адаптера ВПН в реестре. Для этого потребуется запустить regedit, после чего перейти по следующему пути: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\CVirtA.

Найдя параметр DisplayName, в его значении следует убрать все левее слова Cisco. Переустановка DNE также помогает после неполадок клиента, вызванных обновлениями системы.

Старый ВПН-клиент от Cisco использует UDP-порты с номерами 4500 и 500, AnyConnect же относится к типу SSL VPN, функционируя через порт №443. Они должны быть открыты для Интернета, чтобы программы работали, в противном случае следует разрешить их через брандмауэр или файрвол.

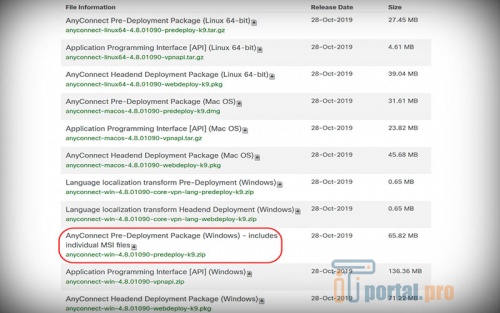

Настроить Cisco AnyConnect Secure Mobility Client можно, как правило, и без манипуляций с DNE и реестром, достаточно будет скачать и установить описанными способами установочные файлы. Они могут иметь вид «AnyConnect Pre-Deployment Package», имя такого установщика содержит название целевой ОС.

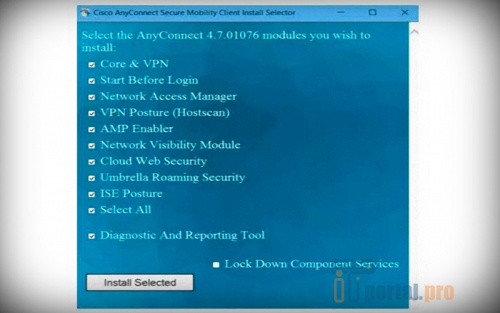

При отсутствии сетевых навыков или специальных запросов надежнее выбрать установку всех компонентов. Lock Down Component Services является необязательной опцией, ее включение предотвратит остановку пользователем критических служб Windows в ходе взаимодействия с программой.

Настройка ретрансляции трафика

Одним из достоинств клиентов туннелирования Cisco называют их простоту, базовый функционал можно настроить без блуждания по окнам и вкладкам.

Инструкция как настроить Cisco VPN Client:

- Кнопка «New» позволяет настроить новое подключение. Ее нажатие откроет окно, в полях которого задают предпочтительное имя соединения, его описание, hostname/IP-адрес сервера. Для этого потребуются разделы Connection Entry, Description и Host соответственно.

- В нижней части окна по умолчанию открыта вкладка Authentication, где следует указать данные авторизации. Введя их, понадобится нажать Save, логин с паролем дополнительно указать при первом подключении.

Новый туннель VPN появится в главном окне программы. Для включения/выключения либо удаления маршрутизации трафика понадобится выделить его, затем нажать кнопки Connect, Disconnect или Delete соответственно.

Конфигурация Cisco AnyConnect Secure Mobility Client более гибкая, однако процесс базовой настройки подключения не сильно отличается от его предшественника. Чтобы настроить маршрутизацию потребуется выполнить следующие действия:

- Запустив программу, в окне «VPN» ввести IP-адрес или hostname сервера.

- После нажатия Connect откроется окно для данных авторизации. При наличии поля Group понадобится настроить тип VPN, выбрав из доступных вариантов. Провайдер может задать более детальные способы аутентификации пользователей.

Авторизовавшись, можно начинать серфинг интернета. Получив необходимые данные, клиент обычно сворачивается в трей панели задач. Для отключения VPN следует вызвать его двойным щелчком мыши, затем нажать «Отключить» либо Disconnect. Программа сохраняет установленные соединения, впоследствии их можно будет быстро выбирать из выпадающего списка окна VPN.

Порядок подключения роутера к VPN

Этот способ обычно применяют для защиты и перенаправления всех потоков данных домашней или рабочей локальной сети, чтобы не заниматься настройкой каждого устройства по отдельности.

Чтобы настроить маршрутизатор на работу в режиме туннелирования не потребуется сетевых навыков или технических знаний, справиться с этим можно даже без опыта в конфигурировании этой категории устройств. При следовании инструкции настроить роутер можно будет так же просто, как по алгоритмам для приведенных выше ОС за исключением случаев, когда он не предназначен для VPN. Если соответствующий пункт отсутствует в настройках устройства, на него можно установить альтернативную прошивку при условии их совместимости.

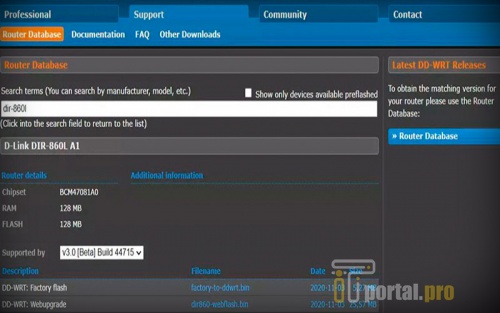

Программную составляющую большинства маршрутизаторов, чья конфигурация не предусматривает защищенное перенаправление трафика, можно настроить вручную. Одним из самых распространенных альтернативных программных решений служит DD-WRT. Проверить совместимость модели роутера с этой прошивкой можно на страничке ее сайта https://dd-wrt.com/support/router-database/. Если устройство подходит, то после ввода его модели в поле поиска появятся близкие запросу варианты микропрограммы.

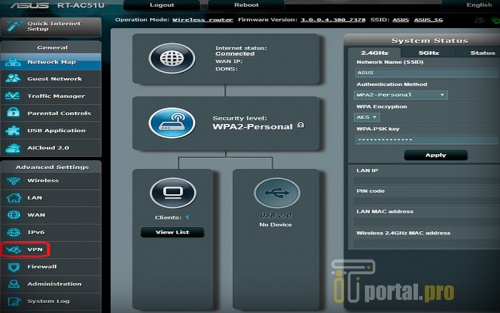

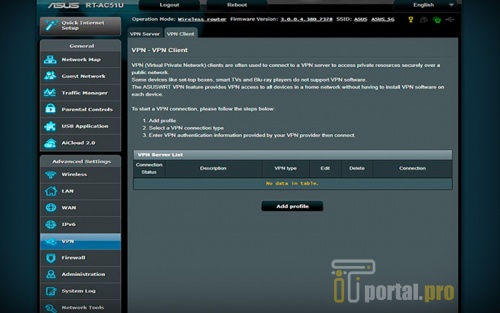

Ниже приведен пример как настроить соединение с сервисом Surfshark по технологии OpenVPN на предусматривающем использование VPN роутере, и на не рассчитанном на работу с ним устройстве посредством использования DD-WRT. В качестве подходящего маршрутизатора рассмотрена конфигурация ASUS RT-AC51U.

Инструкция как настроить VPN на роутере:

- Чтобы внести изменения в конфигурацию необходимо зайти в настройки устройства. Для этого подключить роутер к компьютеру, включить его (также можно подключиться по Wifi при его наличии), затем ввести в любом браузере сетевой адрес маршрутизатора. В случае ASUS RT-AC51U он имеет вид 192.168.1.1.

- После этого ввести логин и пароль. Данные авторизации по умолчанию обычно указаны вместе с IP-адресом устройства снизу или на его задней стороне. Если владелец не менял логин с паролем, то в первом или обоих полях следует указать admin.

- При наличии VPN в микропрограмме роутера соответствующий раздел должен находиться в главном списке меню настроек.

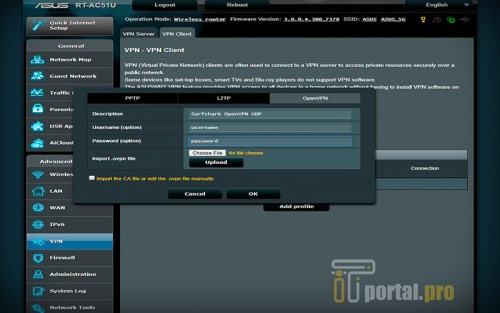

- Перейдя в него, открыть вкладку «VPN-client», где можно настроить новое подключение (Add Profile в настройках ASUS RT-AC51U).

- Окно, открывшееся по ее нажатию, позволит настроить тип соединения, указать его название, предоставленные провайдером данные авторизации. Технология OpenVPN в этом примере с сервисом Surfshark подразумевает загрузку файла конфигурации сервера в поле ниже логина с паролем. Выбрав скачанный у оператора файл через обзор Choose File, можно нажимать Upload, затем закрыть окно кнопкой OK. Пункт Import the CA file or edit the.ovpn file manually в этом случае отмечать не нужно.

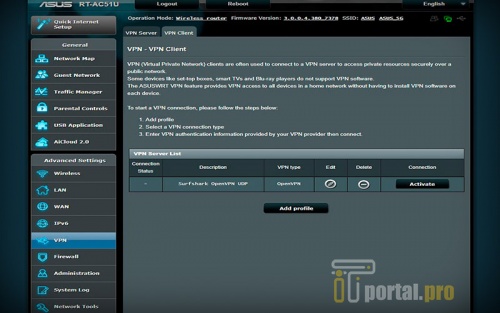

- Новое подключение отобразится на вкладке VPN Client. Для включения защищенной маршрутизации трафика нужно нажать Activate рядом с ним. При успехе в графе Connection Status появится галочка.

Чтобы настроить VPN на роутерах с конфигурацией без него потребуется выполнить следующие действия:

- Сначала определяют совместимость маршрутизатора с альтернативной прошивкой. Если поиск сайта DD-WRT отобразит подходящую версию bin-файла, скачать его. Этот этап потребует внимания, так как установка неподходящей прошивки способна вывести устройство из строя. При этом перепрошивка может стать нарушением правил гарантии производителя.

- Скачав нужный файл, следует перезагрузить роутер для отката к заводским настройкам. Помимо системных параметров это можно выполнить, зажимая Reset на задней стороне маршрутизатора в течение 5-10 с. Если кнопка находится в углублении, используют спичку или скрепку. Альтернативную микропрограмму рекомендуется устанавливать на изначальную конфигурацию.

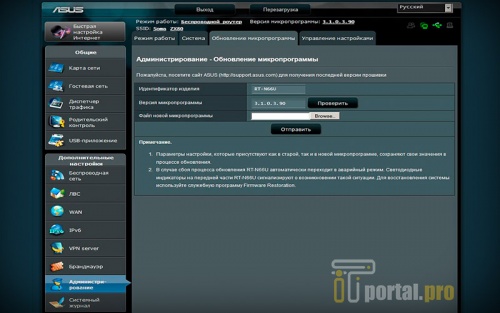

- Настроить прошивку у большинства роутеров можно на вкладке «Администрирование».

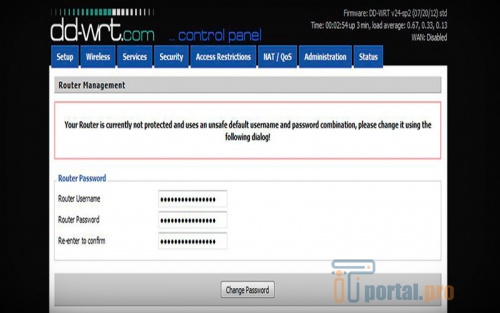

Перейдя туда, следует указать файл DD-WRT через соответствующее поле, затем нажать «Загрузить» либо «Отправить». Сетевой адрес этой микропрограммы 192.168.1.1. Его нужно ввести в браузере по успешному окончанию установки.

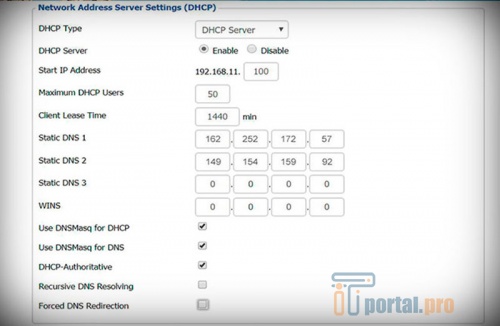

Если это не дает результата, понадобится выключить и включить роутер. - Настроить сеть и ввести вручную информацию от провайдера. Зайти на вкладку Setup. Для подключения к Surfshark оттуда перейти в раздел DHCP подменю Basic Setup, где можно задать параметры соединения.

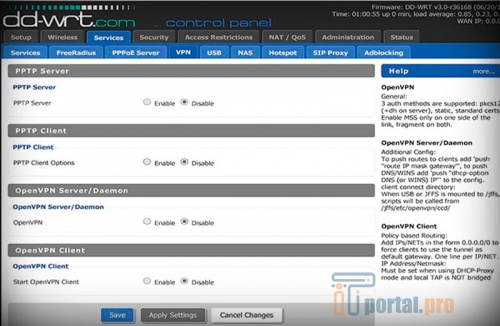

В полях DNS1, DNS2 и DNS3 указать адреса 162.252.172.57, 149.154.159.92 и 0.0.0.0 соответственно. DHCP-Server должен быть Enable, тип DHCP – DHCP Server. Также отметить пункты DHCP-Authoritative, Use DNSMasq for DNS, Use DNSMasq for DHCP. - Настроить VPN у DD-WRT можно на вкладке Services.

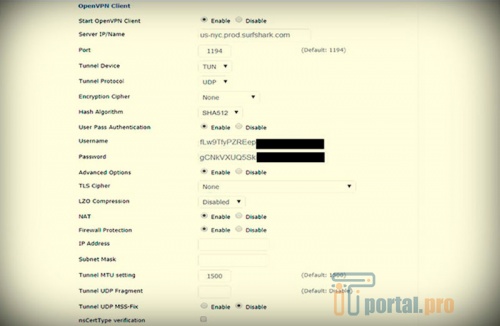

Выбрав соответствующую подвкладку, указать тип подключения (OpenVPN Client для Surfshark), отметив рядом флажок Enable. - После этого можно указать данные авторизации. Передвинув идентичный флажок у пункта Advanced Options, в появившихся полях для Surfshark задать следующие параметры: NAT – Enable, LZO Compression – Disabled, TLS Cipher – None. Завершить конфигурацию защищенного туннелирования кнопкой Save. VPN включают нажатием Apply.

Как зайти на сайт через VPN

Заблокированные провайдером ресурсы будут доступны уже после включения VPN по перечисленным инструкциям. Доступ к бесплатным публичным серверам можно настроить, указав открытые данные из интернета.

Например сайт https://www.vpngate.net/, помогающий обойти цензуру, предлагает списки добровольно выделяемых физ. лицами адресов (для приведенных инструкций c VPN Gate нужна зеленая галочка в колонке L2TP/IPsec).

Многие бесплатные сервисы хранят данные о пользователях и сайтах, на которые они заходили. Тот же VPN Gate, несмотря на обеспеченную современными алгоритмами шифрования безопасность, сохраняет информацию о посетителях 2 недели, а их интернет-запросы остаются на сайте в свободном доступе. Этот бесплатный проект также не имеет своих серверов, что делает весь серфинг доступным предложившему VPN волонтеру.

Установив ПО виртуальной сети, можно переводить весь трафик по клику без предварительной настройки отдельного подключения. Для тех, кто не хочет возиться с параметрами системы, существует альтернатива в виде программных или браузерных средств. Эти приложения бывают платными и бесплатными. Следующая инструкция приводит пример работы Windscribe VPN с серверами более чем в 60 государствах, он может защищать все потоки данных и серфинг браузера по отдельности.

Бесплатная версия Windscribe выделяет 10 ГБ/месяц, надежное шифрование с достаточным выбором локаций, платная же предлагает больше стран, объема трафика, технических возможностей. Признанные достоинства сервиса включают хорошую конфиденциальность. Он не ведет учета IP-адресов пользователей, введенных ими сайтов.

В качестве примера приведена инструкция, как настроить приложение в Windows и по отдельности в Firefox, от которой могут отталкиваться пользователи браузеров Google Chrome, MS Edge, ОС macOS, Linux, iOS, Android. Сервис также дает сконфигурировать туннелирование на умных телевизорах Amazon FireTV, Nvidia Shield, Kodi, альтернативных прошивках роутеров DD-WRT, Tomato, доступны готовые и усовершенствованные конфигурации VPN.

Чтобы настроить подключение через Windscribe в Windows потребуется:

- На сайте разработчиков windscribe.com доступны установщики с инструкциями для перечисленных ОС и микропрограмм.

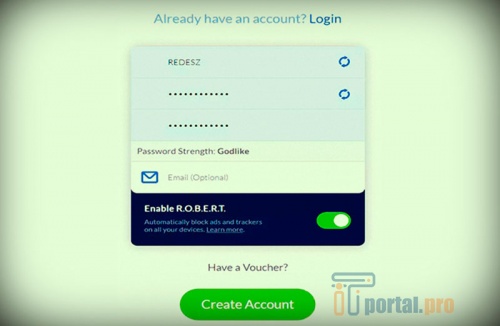

Скачав версию для Windows, ее нужно запустить, нажать на кнопку Install, затем на Get Started по окончании процесса. - Ввести данные авторизации по выбору, электронную почту. Последнюю указывать необязательно, однако без регистрации с привязкой к email объем бесплатных данных будет составлять всего 2 ГБ/месяц.

Чтобы настроить автоматическую блокировку рекламы и отслеживающих трекеров достаточно передвинуть флажок Enable R.O.B.E.R.T. - После регистрации откроется меню программы.

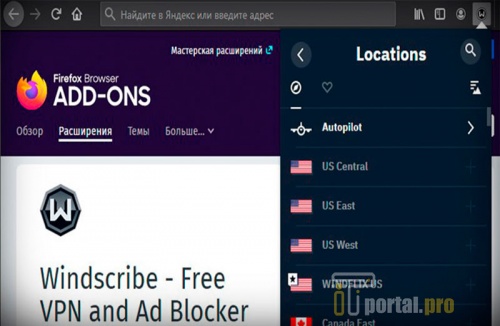

Настроить отображение, запуск, язык и остальные параметры можно в меню по кнопке с 3 горизонтальными черточками. Чтобы включить/выключить шифрование надо кликнуть по белому значку запуска вверху справа, фирменный firewall запускается флажком в левом нижнем углу окна. Над полем Locations, где доступен выбор из доступных серверов, отображается текущий IP. В самом низу показан остаток доступного объема данных. Список локаций позволяет менять их, добавлять в «Избранное», определять сервер с хорошим соединением.

Дополнение Windscribe для Firefox не требует установки приложения на компьютер. Достаточно перейти по адресу https://addons.mozilla.org/ru/firefox/addon/windscribe, затем добавить расширение как обычно. После установки с одобрением прав доступа к ресурсам серфинга откроется почти идентичное меню браузерной версии программы.

Для открытия заблокированных сайтов через браузер можно похожим образом использовать Browsec, ZenMate и дополнения наподобие.

Плюсы и минусы VPN

С одним или несколькими VPN-подключениями можно менять конфигурации по обстоятельствам без потерь времени на их настройку и доступа к интересным ресурсам. Защищенное перенаправление трафика имеет больше преимуществ, однако это не средство оптимизации соединения. Зашифрованная маршрутизация сёрфинга обладает своими рисками и неудобствами.

Достоинства VPN:

- анонимность;

- способность маскировать реальное расположение данных сервера;

- обход корпоративных файрволов, геополитических блокировок и наценок;

- криптографическую защиту соединения, что недоступно через прокси-сервер;

- безопасность скачивания и раздачи торрентов;

- защиту от DDOS-атак;

- предотвращение бана реального IP, прочих ограничений по сетевому адресу.

Минусы VPN:

- снижение скорости интернета из-за перенаправления потоков данных;

- возможные неудобства и сложность регулирования системных настроек, что больше относится к маршрутизаторам;

- риск утечки персональных данных при неправильно заданных параметрах;

- уровень услуг сервисов часто пропорционален их ценам;

- несовместимость некоторых устройств с отдельными технологиями VPN;

- ведение многими сервисами логов пользовательских действий.

Видео по настройке VPN

Видео о том, как настроить VPN на Windows 10 и 7:

Сравнение VPN-сервисов для мобильных ОС, инструкция как настроить подключение:

Обзор универсального сервиса ProtonVPN с рекомендациями, как его настроить:

Настройка VPN у перечисленных систем совпадает при их значительных различиях. При установке соединения обмен данными ведется от IP-адреса и расположения промежуточного сервера, что проверяется на сервисах наподобие ipinfo.io, 2ip.ru.

Для сохранности персональных данных надежнее использовать платные VPN-сервисы без рекламы и логирования, применять свежие стандарты шифрования. Если туннелирование проходит через роутер, не нужно дополнительно включать маршрутизацию на устройствах его локальной сети, иначе скорость снизится еще больше.

А вы пользуетесь VPN? Самостоятельно его настраивали? Поделитесь в комментариях. Сохраните статью в закладках, чтобы не потерять полезные инструкции.

Предлагаем вашему вниманию статью: Как быстро зайти в настройки роутера самостоятельно – инструкция входа

Комментарии (1)